Thunderbolt har en allvarlig säkerhetsbrist som gör att hackare kan komma åt RAM-minnet i datorn. Det skriver säkerhetsforskare vid Cambridge-universitetet som även säger att attacker kan utföras med speciellt preparerade Thunderbolt-tillbehör.

- Kräver fysisk åtkomst till datorn för att kunna hackas

- Delvis skydd mot sårbarheten i Windows 10 och macOS

- Säkerhetsbristen kallas Thunderclap av säkerhetsforskare

- Samsung släpper TV-apparater med antivirusprogrammet McAfee

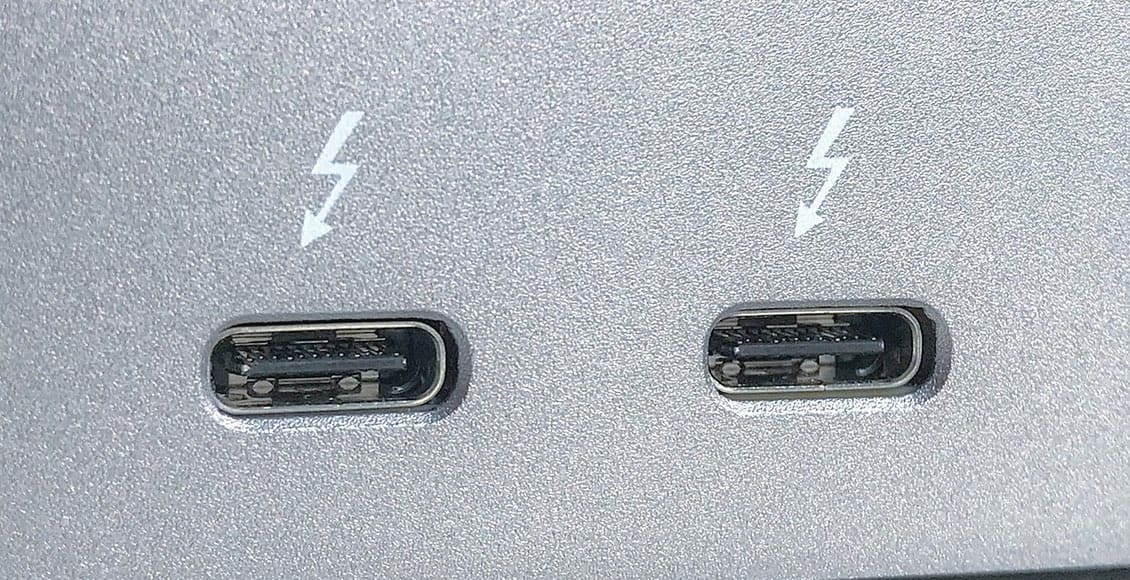

Säkerhetsbristen kallas just nu Thunderclap och den drabbar alla datorer med Thunderbolt-teknik. Det betyder att från den första Macbook Pro-modellen från 2011, upp till alla dagens modeller från ett flertalet tillverkare kan attackeras via Thunderbolt.

Så här kan Thunderclap-attacken användas av hackare

Thunderclap utnyttjar faktumet att PCI Express-korton får åtkomst till datorns RAM-minne. Via den vägen går det att få fullständig åtkomst till hela operativsystemet, inklusive den viktiga kerneln.

Med ett Thunderbolt-tillbehör som nyttjar PCI Express-funktionaliteten kan RAM-minnet läsas på ett obehörigt sätt. Den vägen kan tillbehör – inte bara fungera precis som väntat för användaren – läsa viktig data som lösenord, betalkortsuppgifter och liknande.

Notera att attackerna kräver fysisk åtkomst till datorn. Den kan inte användas över internet, så malware kan inte utnyttja sårbarheten i Thunderbolt.

Hur skyddar jag mig mot Thunderclap-attacken?

Det bästa skyddet är att helt stänga av Thunderbolt-funktionaliteten i datorn. Men det betyder också att alla Thunderbolt-portar slutar fungera, vilket så klart inte är önskvärt på en dator som bara använder sådana portar.

Därefter går det att använda något som kallas IOMMU, kort för ”input-output memory management unit”. En teknik som finns i macOS och Windows 10 Enterprise. Däremot inte i Windows 10 Home, Windows 10 Pro, Windows 8 eller Windows 7. Inte heller FreeBSD eller Linux har stöd för IOMMU som standard.

Dessutom är IOMMU inte ett komplett skydd eftersom det ändå går att läsa data. Det demonstrerar säkerhetsforskarna genom att bygga ett falskt nätverkskort som via Thunderbolt kunde se nätverkstrafik innan den krypteras (därmed skyddas användaren inte ens av VPN-tjänster).

Hur länge har Thunderclap-sårbarheten varit känd?

Säkerhetsbristen i Thunderbolt-tekniken har varit känd sedan 2016. Säkerhetsforskarna har sedan upptäckten arbetat nära ett antal tillverkare för att åtgärda de buggar som möjliggör attacker.

Tacksamt nog finns inga bekräftade fall av datorer som faktiskt hackats med Thunderclap-sårbarheten. Sannolikt tack vare kravet på fysisk åtkomst. Den stora faran är när avancerade hackare riktar sina attacker mot specifika mål.

Du kan läsa mer om sårbarheten på denna webbsajt.

Leave a Reply